Badacze ESET przeanalizowali serię nowych downloaderów OilRig, które grupa wykorzystała w kilku kampaniach w 2022 roku, aby uzyskać dostęp do ważnych instytucji w Izraelu. Były to m.in. organizacja sektora opieki zdrowotnej, firma produkcyjna i lokalna agenda rządowa. OilRig to grupa APT, która prawdopodobnie ma siedzibę w Iranie, a jej celem jest cyberszpiegostwo.

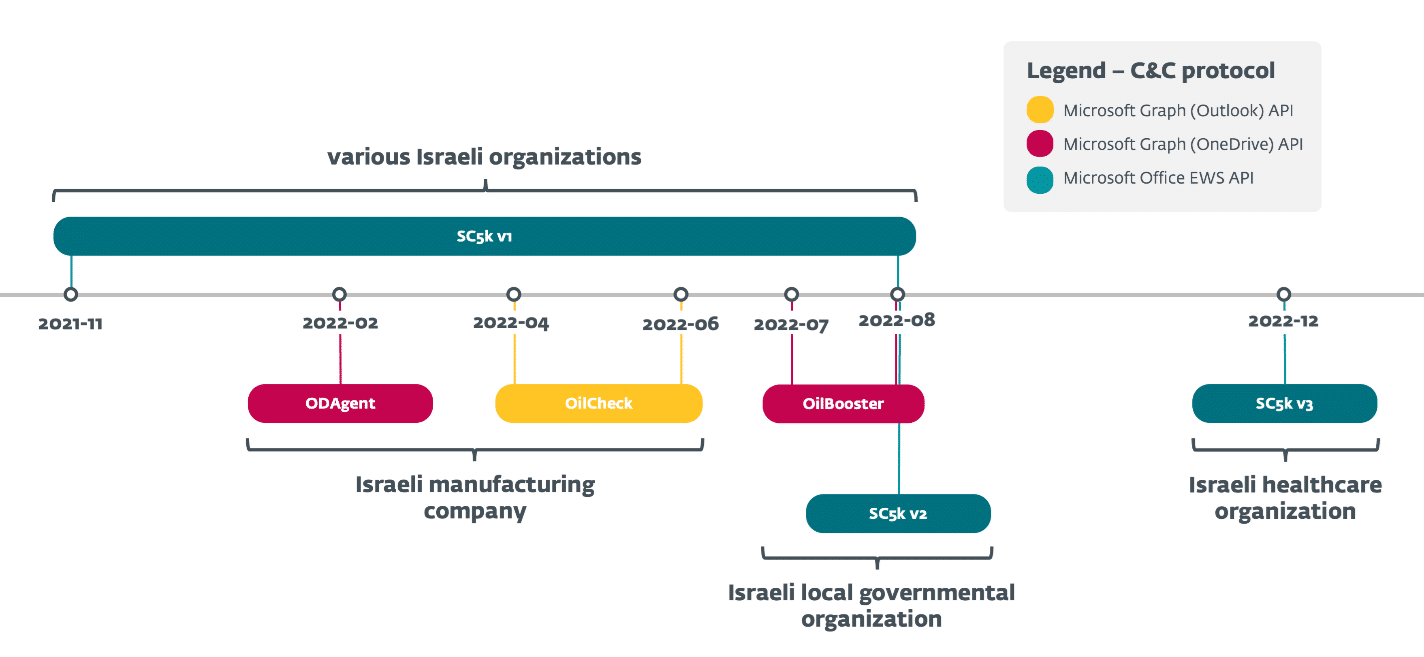

Nowe lekkie downloadery – SampleCheck5000 (SC5k v1-v3), OilCheck, ODAgent i OilBooster – wyróżniają się wykorzystywaniem przestrzeni chmurowej i opartych na chmurze usług poczty e-mail do komunikacji z serwerem zdalnej kontroli C&C oraz eksfiltracji danych. Cyberprzestępcy wykorzystywali interfejsy programistyczne aplikacji (API) Microsoft Graph OneDrive lub Outlook oraz interfejs API usług sieciowych Microsoft Office Exchange.

– Podobnie jak reszta narzędzi OilRig, te downloadery nie są szczególnie wyrafinowane. Jednak ciągły rozwój i testowanie nowych wariantów, eksperymentowanie z różnymi usługami w chmurze i wieloma językami programowania oraz zaangażowanie w ponowne ataki na te same cele sprawiają, iż OilRig jest grupą, na którą należy uważać – mówi badaczka ESET Zuzana Hromcová, która przeanalizowała złośliwe oprogramowanie wraz z badaczem ESET Adamem Burgerem.

ESET, z wysokim poziomem pewności, przypisuje SC5k (v1-v3), OilCheck, ODAgent i OilBooster do OilRig. Te downloadery wykazują podobieństwa do backdoorów MrPerfectionManager i PowerExchange – innych niedawnych dodatków do zestawu narzędzi OilRig, wykorzystujących do komunikacji z serwerem zdalnej kontroli C&C protokoły oparte na wiadomościach e-mail. Różnica polega na tym, iż SC5k, OilBooster, ODAgent i OilCheck wykorzystują konta usług w chmurze kontrolowane przez atakującego, a nie wewnętrzną infrastrukturę ofiary.

Downloader ODAgent został wykryty w sieci firmy produkcyjnej w Izraelu – co ciekawe, ta sama organizacja została wcześniej zaatakowana z wykorzystaniem downloadera SC5k grupy OilRig, a później, między kwietniem a czerwcem 2022 roku, z użyciem nowego downloadera OilCheck,. SC5k i OilCheck mają podobne możliwości do ODAgent, ale używają opartych na chmurze usług e-mail do komunikacji C&C. W 2022 r. ESET wielokrotnie obserwował powtarzanie się tego samego schematu, z nowymi downloaderami wdrażanymi w sieciach poprzednich celów OilRig. Na przykład między czerwcem a sierpniem 2022 r. ESET wykrył downloadery OilBooster, SC5k v1 i SC5k v2 oraz backdoora Shark, wszystkie w sieci lokalnej organizacji rządowej w Izraelu. Później ESET wykrył kolejną wersję SC5k (v3) w sieci izraelskiej organizacji opieki zdrowotnej, która również padła ofiarą OilRig.

Według telemetrii ESET, OilRig użył tych downloaderów przeciwko ograniczonej liczbie celów, które wcześniej przez kilka miesięcy były uporczywie atakowane z użyciem innych narzędzi OilRig. Ponieważ organizacje często korzystają z Office 365, downloadery OilRig oparte na usługach w chmurze mogą łatwiej wtopić się w zwykły ruch sieciowy. Prawdopodobnie również z tego powodu atakujący zdecydowali się wykorzystać te downloadery na małej grupie szczególnie interesujących, wielokrotnie atakowanych celów.

OilRig, znana również jako APT34, Lyceum, Crambus lub Siamesekitten, to grupa cyberszpiegowska, która działa przynajmniej od 2014 roku i powszechnie uważa się, iż ma siedzibę w Iranie. Jej celami są rządy państw Bliskiego Wschodu i różne branże biznesowe, w tym chemiczna, energetyczna, finansowa i telekomunikacyjna.

1 rok temu

1 rok temu

![Pszenica droższa choćby o 40 zł. Gdzie skupy płacą najwięcej? [SONDA]](https://static.tygodnik-rolniczy.pl/images/2025/12/08/h_535275_1280.webp)