- Stany Zjednoczone i Wielka Brytania zatrzymały i oskarżyły 11 Rosjan o kierowanie siatką cyberprzestępczą, która atakowała szpitale.

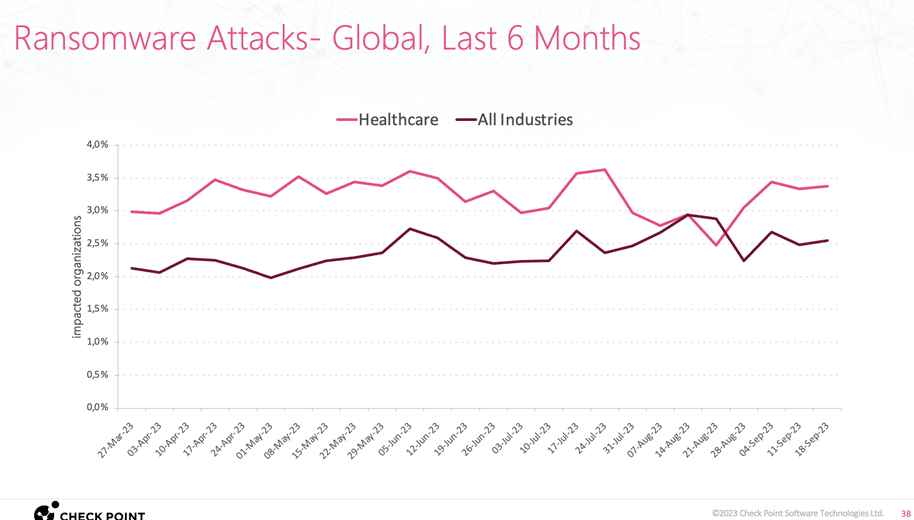

- Według analiz firmy Check Point Research, tylko w I poł. 2023 r. liczba ataków na opiekę zdrowotną wzrosła o 18% a organizacje z branży opieki zdrowotnej doświadczają średnio 1634 cyberataków tygodniowo.

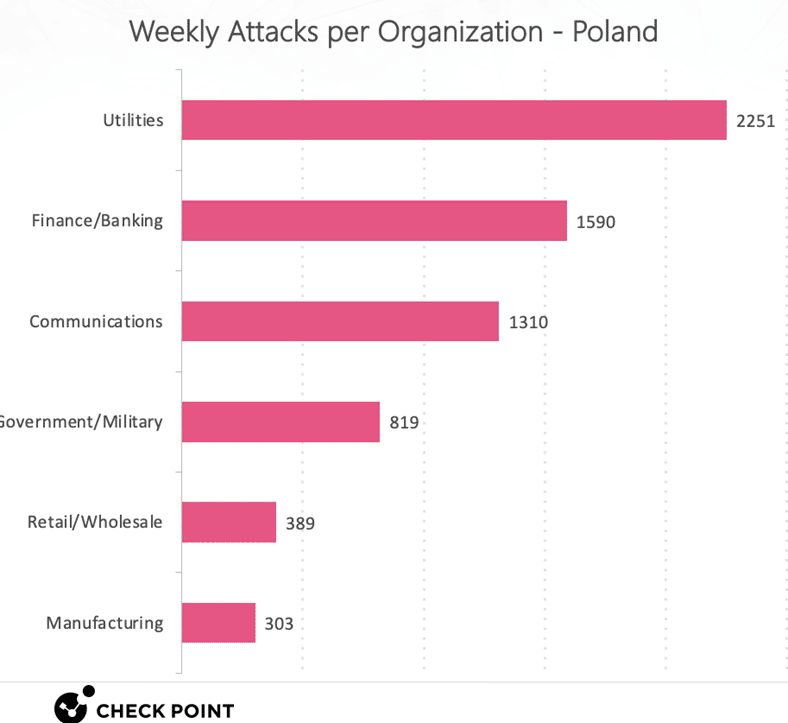

Stany Zjednoczone i Wielka Brytania zatrzymały i oskarżyły 11 Rosjan o kierowanie siatką cyberprzestępczą, która atakowała w ostatnich miesiącach szpitale na całym świecie. To reakcja na rosnącą liczbę ataków na opiekę zdrowotną. Według analiz firmy Check Point Research, tylko w I poł. 2023 r. liczba ataków na opiekę zdrowotną wzrosła o 18% a organizacje z branży opieki zdrowotnej doświadczają średnio 1634 cyberataków tygodniowo. W Polsce to ponad 2000 ataków tygodniowo.

Rosjanie rzekomo współpracowali z Rosyjską grupą hakerską Conti, jednym z najbardziej znanych gangów zajmujących się oprogramowaniem ransomware, stającym za trojanem Trickbot, którego Conti używało do uzyskiwania dostępu do sieci komputerowych szpitali.

Polskie szpitale też na celowniku

W Polsce liczba zgłoszonych cyberataków na placówki ochrony zdrowia wzrosła trzykrotnie w ciągu jednego roku – z 13 w 2021 do 43 w 2022 i przez cały czas rośnie – wynika z oficjalnych danych Ministerstwa Cyfryzacji. Opieka zdrowotna jest jednym z najczęściej atakowanych sektorów na świecie z ponad 2000 atakami tygodniowo. W 2022 roku branża zanotowała wzrost liczby ataków na całym świecie o 74 proc. Tylko w I poł 2023 wzrost wyniósł 18 proc. – ujawniają eksperci firmy Check Point Research.

Na skutek ataków systemu blokującego dostęp do systemu komputerowego lub uniemożliwiającego odczyt zapisanych danych, placówki medyczne na całym świecie straciły w zeszłym roku prawie 40 proc. danych. Ewakuacją pacjentów zakończył się pod koniec 2022 r. cyberatak na szpital we francuskim Wersalu. Pod koniec października ub.r. ofiarą cyberataku padł również Instytut Centrum Zdrowia Matki Polki w Łodzi. Aby wzmocnić bezpieczeństwo posiadanych danych, do 30 listopada ub.r dyrektorzy szpitali mieli możliwość zgłoszenia się do specjalnego programu NFZ wsparcia oferującego środki w wysokości choćby do 900 tys. zł na zakup i wdrożenie systemów teleinformatycznych oraz związanych z nimi usług.

– W ostatnim czasie hakerzy blokowali najważniejsze systemy medyczne, w tym te używane na oddziałach intensywnej terapii, żądając okupu za ich odblokowanie. Takie działania mogą mieć poważne konsekwencje dla pacjentów i mogą stanowić zagrożenie dla ich życia. Ataki są w większości przypadków celowane i kierowane na zlecenie, gdzie celem jest zdobycie konkretnych danych lub po prostu danych, które można sprzedać – podkreśla Wojciech Głażewski, dyrektor Check Point Software w Polsce.

Dane pacjentów to 1.000 USD za osobę

Ze względu na charakter swojej działalności i gromadzenie wrażliwych danych, szpitale oraz inne tego typu ośrodki stanowią atrakcyjny cel dla cyberprzestępców. A dane medyczne na czarnym rynku mają dużą wartość. W przypadku wykradzionych danych medycznych mamy do czynienia z dużo wyższą stawką, dochodzącą choćby do 1.000 dolarów za jednego pacjenta (Fierce Healthcare).

Eksperci ds. cyberbezpieczeństwa od dawna wskazują na powiązania między cyberprzestępczością w Rosji, gdzie hakerzy atakujący cele zagraniczne wydają się działać bezkarnie, a rosyjskimi służbami bezpieczeństwa. W ogłoszeniu brytyjskich sankcji stwierdzono, iż Conti był jednym z pierwszych, który zaoferował wsparcie dla rosyjskiej inwazji na Ukrainę, utrzymując powiązania i otrzymując zadania od rosyjskich służb wywiadowczych.

Cindi Carter z firmy Check Point Software wskazuje, iż opieka zdrowotna jest trzecią najczęściej atakowaną branżą i piątą branżą, na którą najbardziej wpływa oprogramowanie ransomware. Tymczasem Conti wg szacunków jest drugą pod względem liczebności grupą zajmującą się oprogramowaniem ransomware.

2 lat temu

2 lat temu