Eksperci Cisco Talos obserwują rosnącą liczbę wariantów systemu ransomware, które prowadzą do częstszych ataków i nowych wyzwań dla specjalistów ds. cyberbezpieczeństwa, szczególnie w zakresie identyfikacji atakujących.

Dzieje się tak, bowiem krajobraz grup wykorzystujących ransomware ewoluuje – cyberprzestępcy często zmieniają nazwę lub łączą się z innymi. Wiele gangów pracuje dla kilku zleceniodawców jednocześnie, oferując „ransomware jako usługę” (RaaS).

Od 2021 r. doszło do wielu wycieków kodu źródłowego i kreatorów systemu ransomware – komponentów niezbędnych do tworzenia i modyfikowania narzędzi używanych w atakach. Obniżyło to próg wejścia w cyberprzestępczość, pozwalając amatorom na samodzielne tworzenie ataków tego typu.

Wycieki kodu przynoszą korzyści cyberprzestępcom

„Od września 2021 r. widzieliśmy przestępców upubliczniających kod źródłowy narzędzi ransomware, w tym Babuk, Conti, LockBit 3.0 czy Chaos. W niektórych przypadkach, takich jak LockBit 3.0, wycieki te były celowe, a podmioty stowarzyszone publikowały narzędzia i kody ze względów politycznych. W innych przypadkach, takich jak kod źródłowy Babuka, rozpowszechnienie wynikło z błędu ludzkiego. Niezależnie od przyczyny, ma to znaczący wpływ na obecny krajobraz zagrożeń, ułatwiając cyberprzestępcom-amatorom tworzenie własnych wariantów ransomware bez większego wysiłku i wiedzy” – piszą na blogu analitycy z Cisco Talos.

Kod źródłowy narzędzi ransomware to złośliwy program zawierający instrukcje i algorytmy definiujące zachowanie oprogramowania. Jest on zwykle bardzo skomplikowany i często wymaga ogromnej wiedzy informatycznej do jego stworzenia. Dostęp do kodu umożliwia osobom posiadającym minimalną wiedzę programistyczną modyfikowanie i kompilowanie własnych wariantów ransomware, a co za tym idzie – postawienie pierwszych kroków w działalności cyberprzestępczej.

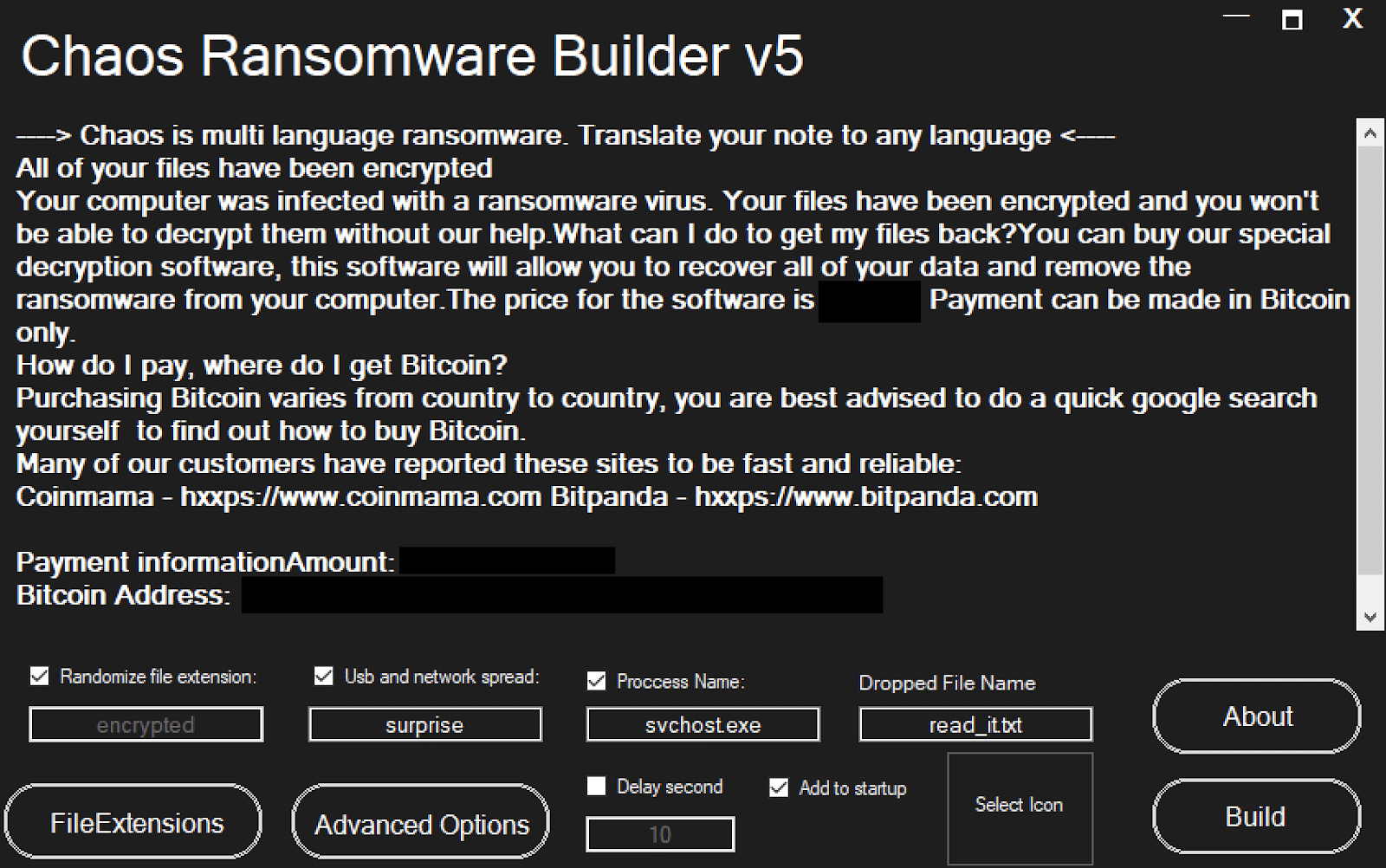

„Kreatory ransomware mają zwykle interfejs użytkownika, który pozwala wybrać podstawowe funkcje i dostosować konfigurację w celu zbudowania nowego binarnego pliku wykonywalnego ransomware bez ujawniania kodu źródłowego lub konieczności instalowania kompilatora. Dostępność takich kreatorów pozwala początkującym przestępcom na generowanie własnych wariantów ransomware. W przypadku tego typu ataków często dochodzi do zmylenia organów ścigania i zespołów cyberbezpieczeństwa, spodziewających się, iż autorem ataku była organizacja na ogół posługująca się tym zestawem systemu ransomware” – tłumaczą eksperci Cisco Talos.

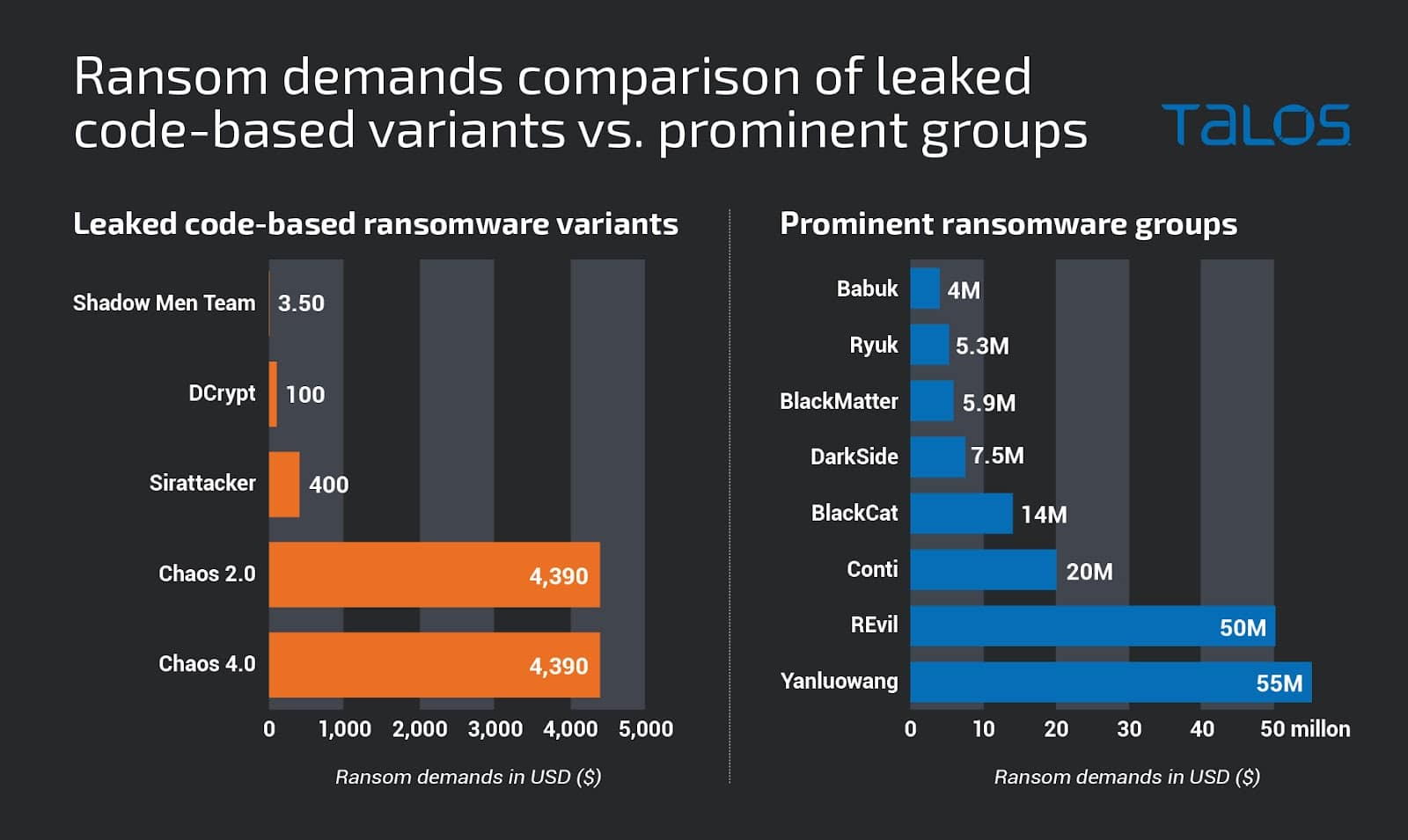

Cyberprzestępcy-amatorzy żądają dużo niższych okupów niż zorganizowane grupy

Cyberprzestępcy wykorzystujący wyciekły kod wystosowują niskie żądania okupu, co może wskazywać, iż działają indywidualnie, lub są nowym narybkiem w świecie cyberprzestępczości – testują nowe rozwiązania i granice. Przestępcy stojący za wieloma z tych nowych wariantów ransomware, w tym Sirattacker, Chaos 2.0, Chaos 4.0, DCrypt i Shadow Men Team, żądają od ofiar płatności w wysokości choćby już od 3,50 USD do 4390 USD w Bitcoinach. Są to grosze w porównaniu do stawek znanych gangów ransomware, takich jak RYUK, Babuk, REvil, Conti, DarkSide, BlackMatter, BlackCat i Yanluowang, których stawki zwykle wynoszą miliony dolarów. Najbardziej dochodowe grupy działają najczęściej w modelu RaaS, co oznacza, iż ich podmioty stowarzyszone mogą swobodnie ustalać własne (często wysokie) żądania okupu i / lub są zorganizowane tak, aby płacić swoim operatorom i programistom, stąd też sumy pieniędzy, które starają się zebrać w trakcie swoich operacji, są dużo większe.

Jak wycieki wzmacniają cyberbezpieczeństwo?

Podczas gdy opisane zmiany w krajobrazie cyberzagrożeń przyniosły korzyści podmiotom atakującym, badacze cyberbezpieczeństwa również zdobyli bezcenną wiedzę, dzięki dostępowi do wyciekłych narzędzi. Analiza kodu źródłowego pozwala zrozumieć taktyki, techniki i procedury atakującego (TTP), co z kolei pomaga specjalistom ds. cyberbezpieczeństwa opracować skuteczne reguły wykrywania i zwalczania zagrożeń ransomware.

„Analizując kod źródłowy, badacze mogą zidentyfikować podobne wzorce i techniki stosowane przez różne grupy ransomware, zapewniając obrońcom sposób na proaktywne wykrywanie i blokowanie nowych wariantów na początkowym etapie ataku. Badacze mogą również dzielić się informacjami uzyskanymi z wycieku kodu z szerszą społecznością, przyczyniając się w ten sposób do wzmocnienia wiedzy nt. cyberbezpieczeństwa. Rozumiejąc TTP wyciekłych kodów źródłowych, obrońcy uzyskają bezcenne informacje, które są pomocne w identyfikowaniu i łagodzeniu wszelkich istniejących słabości bezpieczeństwa w ich środowisku oraz ulepszaniu obrony przed tymi wektorami ataków” – podsumowują analitycy z Cisco Talos.

2 lat temu

2 lat temu

![Saletrosan droższy o 120 zł, w 2026 możliwe duże podwyżki. Jakie są dziś ceny nawozów? [SONDA]](https://static.tygodnik-rolniczy.pl/images/2025/12/08/596482.webp)